VestaCP控制面板遭受0 day漏洞攻击:

- 目前的报告显示VESTA API中存在一个漏洞,该漏洞允许代码作为ROOT执行。

- 据报道,第一波发生在2018年4月4日。

- 发现受感染的服务器,在2018年4月7日开始使用

/usr/lib/libudev.so启动DDoS远程主机。

根据迄今为止的观察,一旦服务器受到感染,它就会用于发送DDoS攻击。

检测漏洞方法

如何检测是否感染VestaCP 0 day漏洞木马?

- 跟着以下步骤操作,可以查看你的服务器是否已被感染?

第 1 步:请以root身份登录到你的服务器。

第 2 步:在 /etc/cron.hourly 文件夹中检查名为“gcc.sh”的文件 ▼

cd /etc/cron.hourly ls -al

- 如果文件存在,表示你的服务器被感染了。

- 如果已被感染,请立即备份你的文件和数据库,重装你的Linux服务器。

- 修改数据库密码、服务器ROOT密码。

更新/升级VestaCP面板命令

- 如果不存在“gcc.sh”的文件,表示没被感染木马。

- 没被感染请马上升级(修复)VestaCP面板的漏洞。

第 1 步:运行以下命令,可查看VestaCP面板是哪个版本号 ▼

v-list-sys-vesta-updates

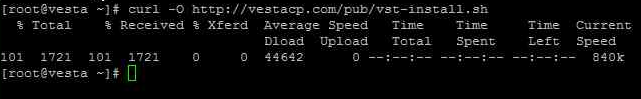

第 2 步:运行以下命令更新VestaCP面板 ▼

v-update-sys-vesta-all

第 3 步:重启VestaCP ▼

service vesta restart

第 4 步:重启服务器 ▼

reboot

这里还有更多关于VestaCP面板的教程 ▼

希望陈沩亮博客( https://www.chenweiliang.com/ ) 分享的《如何检测VestaCP 0 day漏洞?修复/升级&更新命令》,对您有帮助。

欢迎分享本文链接:https://www.chenweiliang.com/cwl-742.html